Летом 2015 года в одном из крупных российских банков объявили «оптимизацию расходов». Менеджеры приуныли: в курилке начались разговоры о грядущих увольнениях, а в интернете — массовое паломничество на сайты для поиска работы. У службы безопасности хлопот заметно прибавилось: в один из дней рано утром сработал сигнал тревоги — специалист IT-отдела копировал на внешний диск клиентскую базу депозитного управления. Утечку засекла DLP-система Solar Dozor, которая занималась в банке мониторингом коммуникаций сотрудников. Айтишника в тот же день вместе с диском задержали на проходной, а в архиве его почты «безопасники» обнаружили переписку с бывшим коллегой: тот предлагал устроиться на работу к конкурентам, прихватив с собой клиентскую базу данных.

Современные DLP-системы, предназначенные для защиты корпоративной информации, способны отслеживать каждый клик сотрудника в офисе — мониторить и перехватывать корпоративную и личную почту, сообщения в соцсетях, переговоры в Skype, документооборот и копирование данных на съемные носители и в облачные хранилища, запросы в поисковиках, использование приложений и т. д. Стоимость лицензии DLP-системы для крупной компании в среднем составляет около 10 млн рублей, но риски от внутренних угроз гораздо выше — ущерб от одного инцидента, по данным "Лаборатории Касперского", в среднем составляет около 20 млн рублей, еще 2,1 млн рублей придется потратить на ликвидацию последствий.

В кризис растет риск внутренних угроз. По оценкам компании InfoWatch, с конца прошлого года наблюдается всплеск внутренних угроз: утечек информации, хищений, сговоров, откатов, мошенничества. «Сокращение доходов приводит к желанию подзаработать на стороне, а иногда просто что-то украсть, — поясняет Николай Здобнов, заместитель директора по продажам InfoWatch. — А увольнения сотрудников ведут к желанию прихватить с собой базу клиентов, чтобы отомстить работодателю или подороже продать себя на рынке труда».

Под виртуальным колпаком

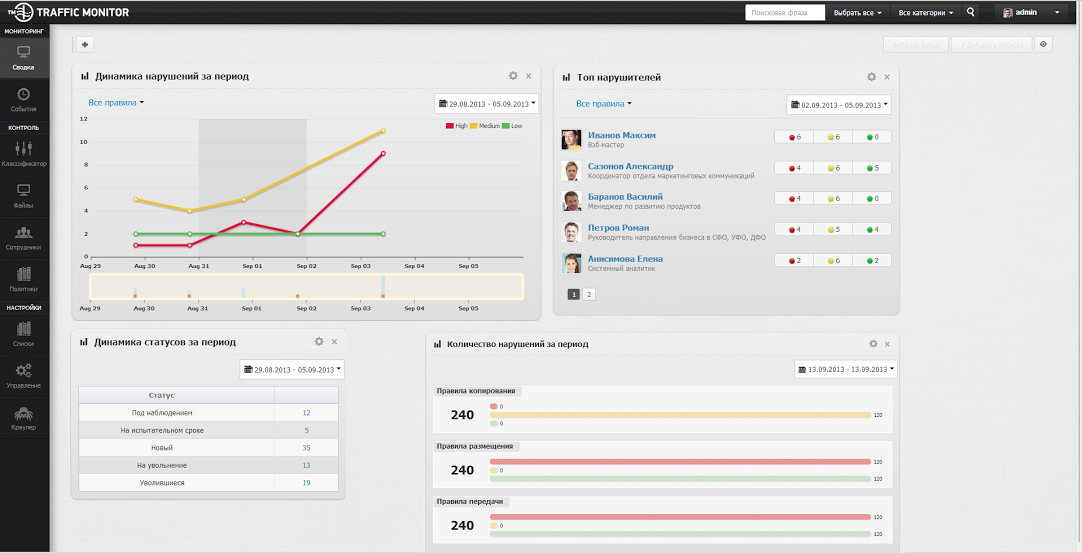

Как работают DLP-системы, можно было увидеть на конференции BIS Summit 2015. На экране ситуационного центра Dozor в реальном времени показано, что происходит в компании и чем заняты сотрудники: в левой колонке инциденты — нарушения внутреннего режима документооборота, в центре «досье» — аватарки сотрудников из группы риска, справа — информация, требующая немедленной проверки: например, подозрительные письма, которые необходимо просмотреть перед отправкой. Разработчики уверяют, что система может перехватывать сообщения даже в защищенном мессенджере Threema еще до шифровки — с клавиатуры, хотя уже само использование сотрудниками VPN-сетей, анонимайзеров, защищенных мессенджеров шифрования должно сразу вызвать подозрение СБ.

«Мы не можем контролировать всех сотрудников, мониторим в первую очередь группы риска — 85% нарушений и утечек приходится на увольняющихся сотрудников, — замечает Галина Рябова, руководитель аналитической службы Solar Security. — Еще подозрения вызывает факт покупки квартир, машины в тот момент, когда у человека не было премий или бонусов, а расходы не совпадают с зарплатой». Рябова вспоминает недавнее расследование: кредитный инспектор отдела кредитования малого бизнеса одного из российских банков попал под подозрение. Проверяя его переписку и активность в интернете по семантическим словарям, DLP-система Dozor внесла его в две группы риска: «игроманы» и «неадекватные траты». Версия со взяткой не подтвердилась, но в рабочей почте инспектора обнаружили другую аномалию: стандартная переписка с клиентами, подавшими заявки на получение кредитов, составляет 15-20 писем, но были три фирмы, переписка с которыми уложилась всего в 4-5 писем — и они были одинаковыми.

Потом аналитики обнаружили нехарактерные контакты: рядовой инспектор напрямую переписывался со старшим кредитным контролером. "Повышенное внимание к кредитным заявкам возникало в те моменты, когда начальник отдела кредитования малого бизнеса отсутствовал, болел или был в отпуске", — вспоминает Рябова.

В итоге «безопасники» обнаружили в своем банке "кредитную карусель" — сговор сотрудников банка для кредитования фиктивных фирм. Эта схема была довольно популярна в России. Например, кубанский филиал Россельхозбанка кредитовал агропредприятия братьев Цапков и депутата Цеповяза, которые имели взаимные поручительства по кредитам Россельхозбанка и в документах банка назывались ГВЗ (группа взаимосвязанных заемщиков) «Север Кубани» — в разное время в нее входили до 30 предприятий, в том числе и фирмы-однодневки. Всего с 2006 по 2010 годы сумма выданных региональным Россельхозбанком кредитов их фирмам составила около 10 млрд рублей. В итоге главу краевого филиала банка Николая Дьяченко осудили за незаконную выдачу кредитов фирмам-однодневкам и неработающим предприятиям.

Деликатная тема

Разработчики DLP-систем обычно советуют руководству компании поставить сотрудников в известность, что в рабочее время вся их корпоративная информация будет проверяться. Но происходит это не везде. А некоторые сотрудники не придают этому значения. Один из свежих примеров: в крупной металлургической компании главный инженер договорился с завскладом метизов — они занижали количество произведенной и привезенной на склад продукции, а излишки продавали. Вопросы обсуждали прямо в почте. “Наша InfoWatch DLP-система Traffic Monitor помогла выявить конфиденциальную информацию в электронной переписке и собрать доказательную базу для передачи дела в суд”, — рассказывает Ольга Горшкова, ведущий PR-менеджер InfoWatch.

Обычно топ-менеджеры и руководители служб безопасности просят исключить себя из списка сотрудников, чьи действия контролирует DLP-система. Это тоже риск. "Наемный топ-менеджмент тоже может иметь мотивы для кражи. И чем выше должность, тем больше окажется ущерб для компании", — говорит Николай Здобнов из InfoWatch. Такие примеры были. В одной крупной IT-компании, которая продает в России собранные под собственном брендом в Китае гаджеты — смартфоны, планшеты, установили “пилот” DLP-системы от компании Zecurion. “За две недели собрали доказательства хищения денег одним из директоров, — рассказал Александр Ковалев, заместитель гендиректора Zecurion. — За полгода работы в компании он организовал сеть подставных китайских фирм. DLP-система перехватила переписку топ-менеджера со своими сотрудниками в Китае, где они обсуждали схемы работы и суммы”. Подсчитали, что своим левым бизнесом топ-менеджер нанес компании ущерб на сумму около $20 млн.

Конечно, систему пытаются перехитрить: сотрудник ведет переписку через личную почту на личном ноутбуке или смартфоне, хотя в серьезных компаниях это запрещено правилами внутренней безопасности. "Бывает и такое, но однажды у этого конспиратора садится батарея, а ему надо срочно отправить письмо: он входит с рабочего компьютера или через корпоративный wi-fi в gmail и отправляет письмо — и весь трафик снифирится (перехватывается — прим. Forbes)", — объясняет Игорь Ляпунов, генеральный директор Solar Security.

Смартфон уже сейчас становится главным инструментом кражи информации — 75% приложений на гаджетах сотрудников, согласно отчету Gartner, опасны для работодателей. «Один сотрудник переснимал с экрана рабочего компьютера свежие протоколы тендерного комитета, дома перекидывал фото на компьютер и отправлял конкурентам», — привел пример в своем докладе на Business Information Security Summit (BISS) Алексей Волков, начальник отдела эксплуатации средств защиты информации ОАО «Северсталь». При этом, по словам Волкова, утечку поймала не DLP-система: сигнал от коллег получила служба экономической безопасности. «Какой бы замечательной ни была «железка» или «софт», нельзя списывать агентуру со счетов», — замечает Волков.

Ловцы сетью

День рождения сотрудницы столичной IT-компании отмечали в переговорке: шарики, поздравления, торт. Ну и, конечно же, праздничное селфи. На одном из фото, которое выложили в Instagram, оказалась доска с цифрами и планами, которую забыли протереть после совещания. “Информация попадала под соглашение о неразглашении (NDA), и снимок был удален, девушек предупредили, что снимки в переговорной делать нельзя. Доску теперь после совещаний тщательно вытирают”, — рассказывает случай из своей практики Дмитрий Сидорин, основатель компании Sidorin Lab, занимающейся защитой репутации в интернете.

Мониторинг персональных аккаунтов и сообщений в социальных сетях сотрудников — “интимная тема”, и клиенты ее особо не афишируют, замечает Сидорин, но услуга весьма востребованная: за год он провел 30 обучающих корпоративных семинаров в банках, IT-компаниях, компаниях с большими дилерскими сетями. Недавно сотрудник одного из банков сфотографировал и выложил в Facebook корпоративную отчетность, которая была выложена в холле. Акционеры из США были возмущены, что теперь отчетность они получают через соцсети, сотрудника наказали.

Обычно работа строится так: компания передает Sidorin Lab список сотрудников, система мониторинга социальных медиа (например, Brandanalytics) находит их аккаунты в социальных сетях — Instagram, Facebook, “В Контакте” и склеивает их в единый профайл. После анализа создается список группы риска: у кого из сотрудников есть в друзьях конкуренты, журналисты, блогеры. Мониторинг выдает предупреждения о нарушении внутренних корпоративных регламентов. Семантика поиска настроена на рисковые темы: название компании, бренд, корпоратив, имя начальника и топ-менеджеров, зарплата.

“Пост сотрудника из группы риска может разрушить репутацию компании, если он напишет о задержке зарплаты, сорванной сделке или готовящихся сокращениях”, — поясняет Сидорин. По его словам, скорость реакции составляет минуты: сотрудники службы безопасности советуют удалить пост или убрать название компании из профайла — утечка не получает огласки. По его словам, PR-директор одной крупной IT- компании из Белоруссии поинтересовалась, может ли она писать матом в Facebook. “На месте ее руководства я бы запретил это регламентом: сейчас каждый сотрудник в социальной сети, указавший название своей компании, является носителем торговой марки — нужно нести ответственность перед брендом”, — замечает Сидорин.

Более продвинутое решение — мониторить не только публичные посты, но саму переписку сотрудников в социальных сетях. По информации Forbes, недавно компания InfoWatch получала грант «Сколково» на разработку системы под условным название DLP 2.0. “Идея в том, чтобы объединить DLP с Kribrum (облачный сервис мониторинга соцсетей) под единым логическим интерфейсом для выявления утечек и репутационных угроз”, — говорит Forbes генеральный директор InfoWatch Наталья Касперская. При этом Касперская подчеркивает, что их DLP-система не собирает логины и пароли от соцсетей, почтовых клиентов. “Переписку в соцсетях с рабочего компьютера DLP- система перехватывает на клиенте", — замечает она. Система не только будет собирать посты, лайки, но и анализировать поведение людей. Например, бухгалтер компании лайкает посты конкурентов, а по ночам в геолокации отмечает ночные клубы. “Это подозрительно, мы советуем офицерам СБ или HR обратить на него внимание — может быть бухгалтер готовится сменить работу”, — замечает директор Kribrum Антон Варнавский.