Один из крупнейших взломов прошлого десятилетия, когда в руках мошенников оказались данные о 45,7 млн держателях пластиковых карт, произошел в 2007 году. Пострадала американская сеть TJX, торгующая одеждой, аксессуарами и товарами для дома. Злоумышленники проникли в базу данных компании, подключившись к сети Wi-Fi с расстояния. Компания почти два года не знала об утечке. В России также известны случаи киберпреступлений, в том числе и на корпоративном уровне. Например, крадут информацию о контрагентах. Мы работали с одной крупной торговой сетью, которая пострадала от такой деятельности конкурентов — была украдена база закупочных цен. Обладая такой информацией, можно, например, оказывать давление на поставщиков.

Какие устройства используют хакеры для воровства информации?

Попасть внутрь информационных систем компании намного легче, чем кажется на первый взгляд. Существует множество способов сделать это, причем покупка необходимого оборудования обойдется всего в несколько сотен долларов.

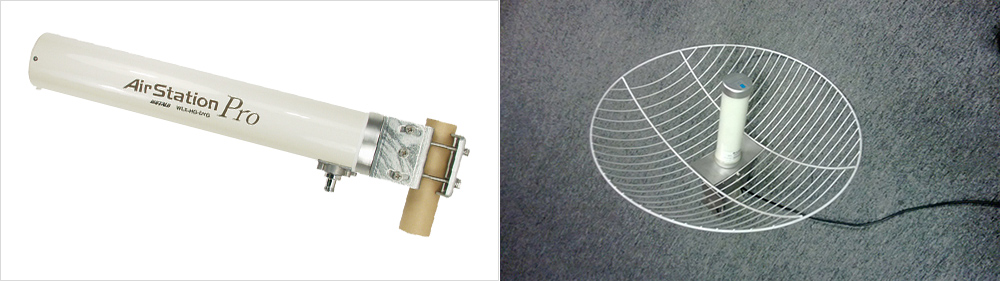

Даже если информационные системы компаний находятся внутри специальных помещений, доступ в которые имеет ограниченное число сотрудников, это не остановит хакера. «Проникнуть» внутрь здания можно, даже не заходя в него. Почти все современные компании для удобства используют беспроводные сети. К ним подключены мобильные телефоны, планшеты и ноутбуки сотрудников. Иногда доступ к сети организуют и для посетителей. Небезопасная эксплуатация беспроводных сетей позволяет любому технически грамотному злоумышленнику подключиться к ним и получить доступ к внутренним системам компании, даже если офис находится на последних этажах небоскреба. Мощная узконаправленная антенна позволяет перехватить сигнал с расстояния в несколько сотен метров. Такую антенну (на фото) легко купить в интернете всего за $150.

Для проникновения одной антенны недостаточно, нужно еще знать название сети. Но и это не представляет труда. В мире существуют энтузиасты, которые собирают информацию об открытых беспроводных сетях и размещают ее на специализированных веб-сайтах. Это называется war-driving. Любой желающий может узнать, как называется сеть, где она находится и как защищена.

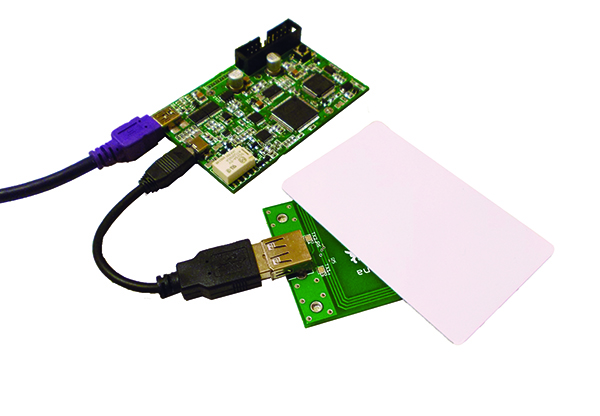

Если злоумышленнику не удалось подключиться к беспроводной сети при помощи антенны, скорее всего, он оставит дальнейшие попытки и переключится на другую жертву. Однако если он сильно мотивирован, например, ему обещано хорошее вознаграждение, то попробует воспользоваться другими методами. Например, проникнуть внутрь здания и подключиться к сети изнути. Охрана на входе, турникеты с индивидуальными электронными пропусками и системы видеонаблюдения его не остановят. Пропускные системы зачастую используют уязвимые технологии, которые позволяют клонировать пропуск любого сотрудника так, что он об этом даже не узнает — копия делается с расстояния меньше одного метра.

Специально модифицированный считыватель (на фото) с небольшого расстояния распознает наличие карты (пропуска) и копирует с него данные. Используя полученную информацию, злоумышленник может создать полную копию настоящего пропуска.

Клонированный пропуск позволяет зайти не только внутрь здания, но и проникнуть в некоторые помещения с ограниченным доступом. Устройство для клонирования пропусков свободно продается в интернете за $300.

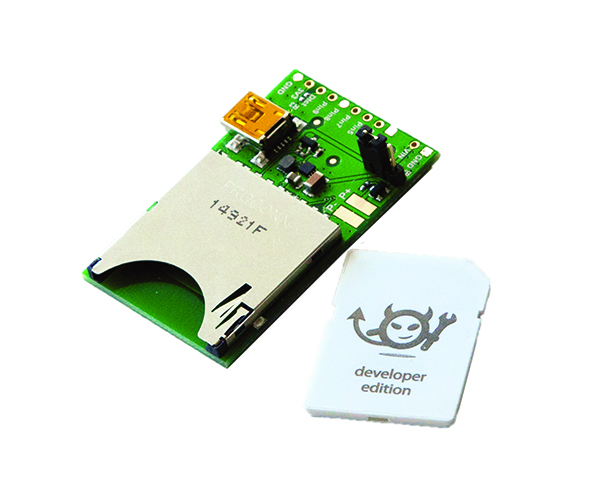

Есть и более простой способ проникновения внутрь офиса. Злоумышленник может просто прийти на собеседование, представиться клиентом или курьером, хотя в России о таких случаях пока не известно. Оказавшись внутри здания, он будет искать незащищенные коммуникации. В туалетах, на лестничных клетках, в тупиках коридоров, хозяйственных помещениях — в этих местах никто не размещает камеры видеонаблюдения, но именно там чаще всего находятся коммутационные шкафы, коммуникационное оборудование или просто проходят провода, к которым легко подключиться. Кроме того, в переговорных комнатах почти всегда есть сетевые розетки для подключения ноутбуков и телефонов. Ничто не мешает злоумышленнику в ожидании встречи незаметно подключить небольшое устройство размером со спичечный коробок. Например, таким устройством может быть Raspberry PI, который можно купить на интернет-аукционах за $35. Этот одноплатный компьютер, созданный для обучения базовым компьютерным знаниям в школе, вполне может играть роль «шпиона», считывая всю информацию, передающуюся по Wi-Fi.

Кто заподозрит человека в спецодежде, который пришел ремонтировать принтер в большом опенспейсе? Точно так же никто не заметит появившееся в куче проводов новое устройство, похожее на еще один блок питания. А между тем подключенное устройство — это полноценный компьютер, которым можно управлять через интернет или модуль сотовой связи.

Оказавшись внутри сети, злоумышленник получает возможность исследовать информацию, циркулирующую внутри компании, и атаковать информационные системы.

Что обычно интересует таких людей? Все, что может представлять ценность: данные платежных карт, инсайдерская информация, условия работы с контрагентами, персональные данные клиентов, интеллектуальная собственность, электронная переписка, доступ к системам, через которые можно вывести деньги, например интернет-банкинг или интернет-трейдинг. Дальнейшее развитие событий зависит от технических навыков злоумышленника, уровня защищенности информационных систем компании и навыков специалистов по информационной безопасности.

Интересный для специалистов (и столь же печальный для людей из бизнеса) факт состоит в том, что многие взломы, как правило, остаются незамеченными долгие годы.